今回のゴール

Inspectorを使用してEC2インスタンスの脆弱性評価をしていきます。

Inspectorで評価可能な項目は、

- ネットワークの評価

- ホストの評価(Inspectorエージェントが必要)

・共通脆弱性識別子

・Center for Internet Security (CIS) ベンチマーク

・Amazon Inspector のセキュリティのベストプラクティス

があります。

下準備

EC2インスタンスにタグを追加

今回は、タグ(Inspector:true)のあるインスタンスを評価対象としますので、該当インスタンスにInspectorタグを追加します。

Inspectorエージェントのインストール

インスタンスにログインして個別にインストールする方法とSSMのRun Commandからインストールする方法があります。

今回はSSMのRun Commandからインストールしていきます。

SSMを利用するために必要な設定方法は割愛します。

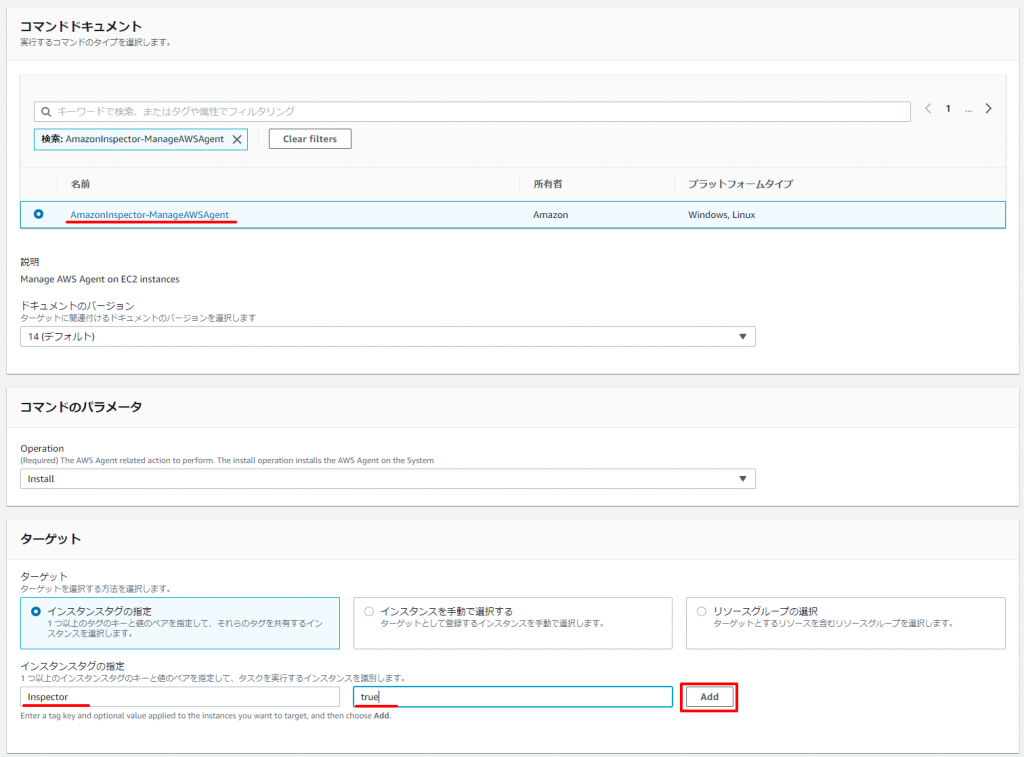

【コマンドドキュメント】

AmazonInspector-ManageAWSAgentを選択します。

【ターゲット】

キー:Inspector

バリュー:true

を入力して「Add」ボタンをクリックします。

しばらくすると成功が確認できました。

設定

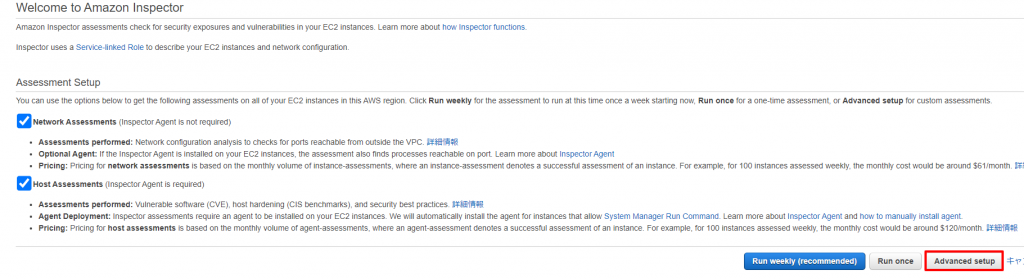

Inspectorサービスより、「今すぐ始める」をクリック

今回は、”Network Assessments”,”Host Assessments”にチェックをつけて、「Advanced setup」ボタンをクリックしました。

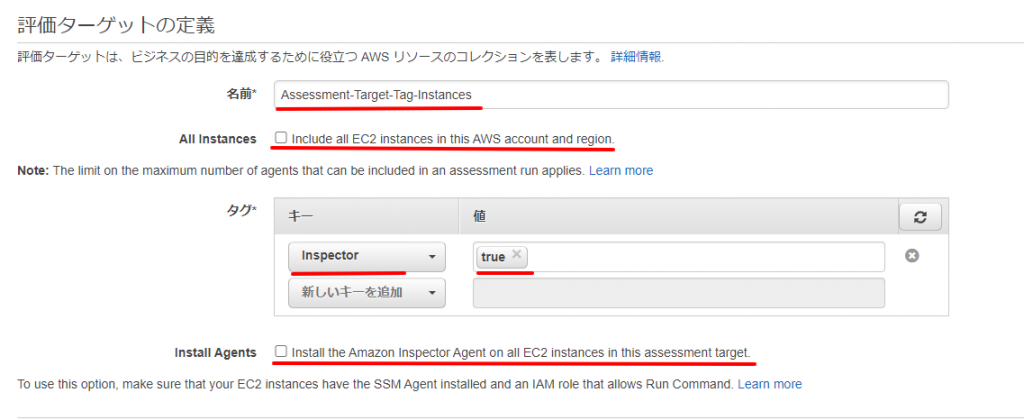

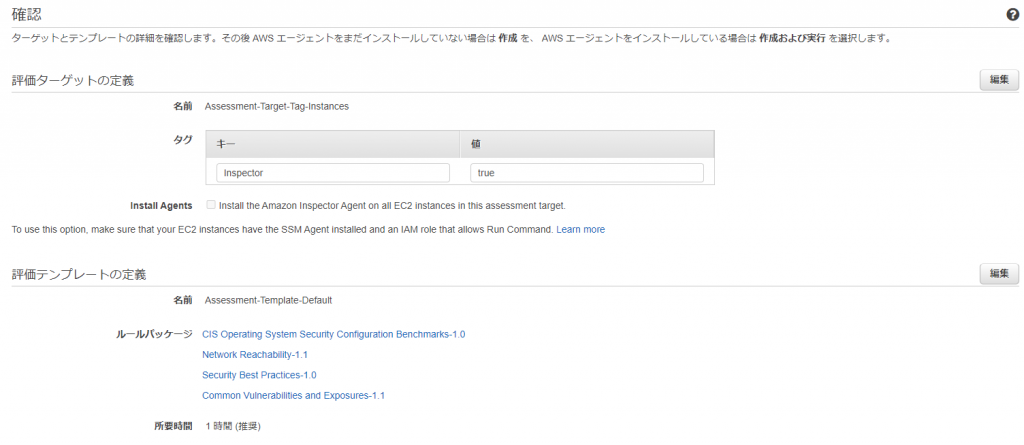

【評価ターゲットの定義】

[名前]:Assessment-Target-Tag-Instances(任意)

[All Instances]:チェックを外す

[タグ]:Inspector true

[Install Agents]:チェックを外す

(チェックを付けるとSystem ManagerのrunコマンドでAgentをインストールできるのですが、今回は既にAgentをインストールしているのでチェックを外しました。)

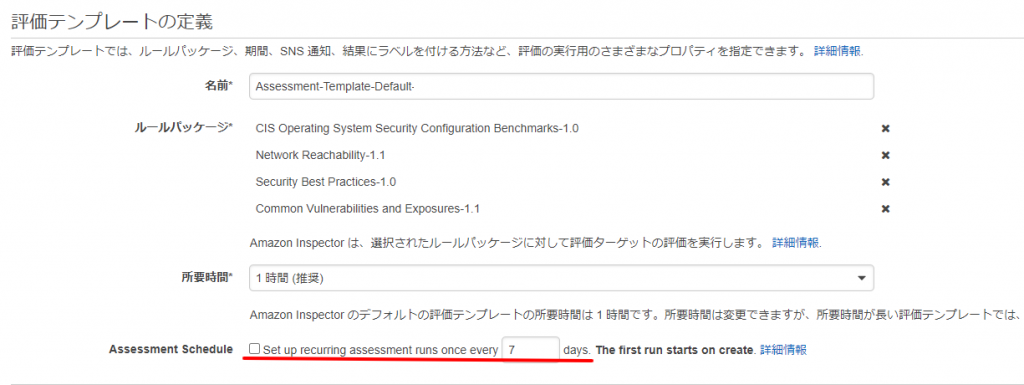

【評価テンプレートの定義】

[名前]:Assessment-Template-Default

[Assessment Schedule]:今回はスポットでの検査ですのでチェックを外しました。

【確認】

特に変更はないので、このまま作成しました。

「プレビュー」ボタンをクリックすると、対象のEC2インスタンスが確認できます。

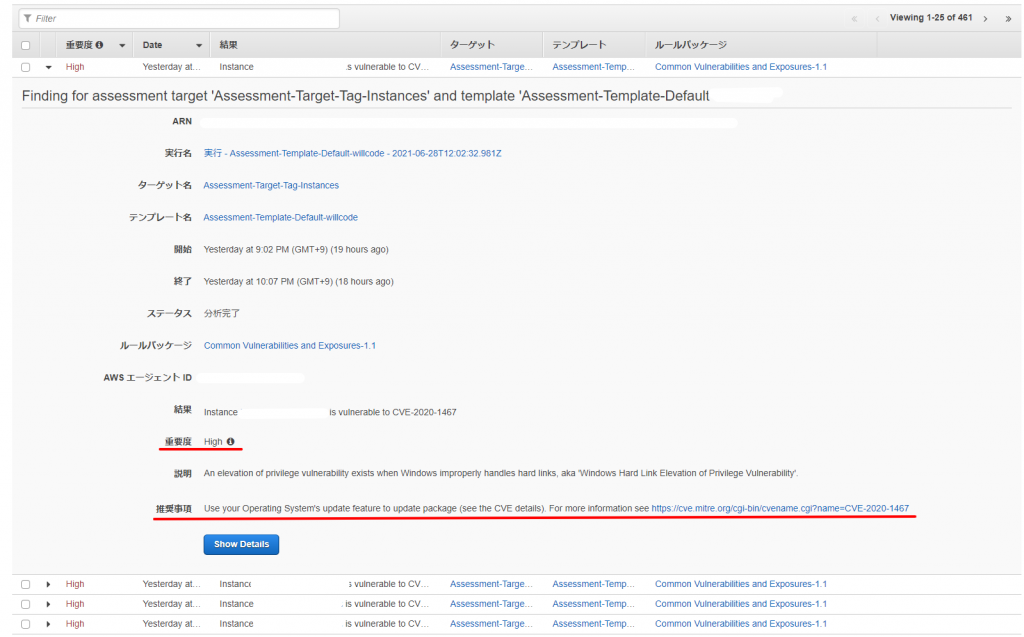

確認

1時間ほどで調査が完了しました。

重要度がHighの項目を確認してみると、推奨事項にWindowsUpdateをするように書かれておりましたので、さっそく実施しようと思います。