Security Hubとは

大きく分けて次の2つの機能があります。

- CIS AWS Foundations BenchmarkやPCI DSSの基準に沿ったコンプライアンスチェック

- 各サービスのアラート一元管理(下記参照)

また、”各サービスのアラート”は下記が対象となります。

- GuardDuty

- Macie

- Inspector

- Firewall Manager

- IAM Access Analyzer

- サードパーティーのセキュリティーサービス

Configを有効にすることが必須となりますので、事前に有効にしてください。

設定

Organizationsのルートアカウントでの設定

OrganizationsのルートアカウントでSecurity Hubを有効にします。

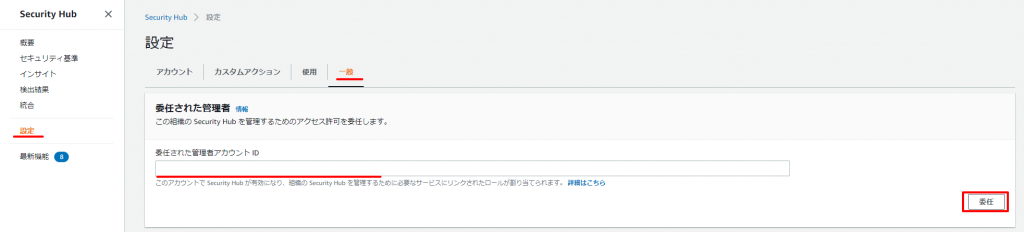

作成後、[設定]-[一般]の[委任された管理者]項目に委任するアカウントを入力して「委任」ボタンをクリックします。

委任先のアカウントでの設定

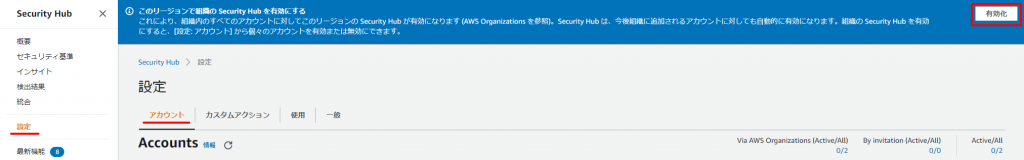

Security Hubサービスで、”このリージョンで組織の Security Hub を有効にする”の「有効化」ボタンを押します。

この設定をすると、今後新規で追加されたアカウントに対しても有効となります。

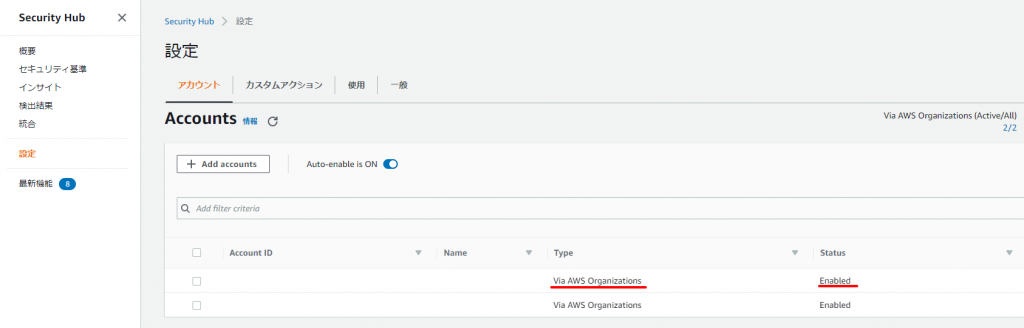

[設定]-[アカウント]で確認すると、Typeが”Via AWS Organizations”、Statusが”Enabled”となっておりました。

確認

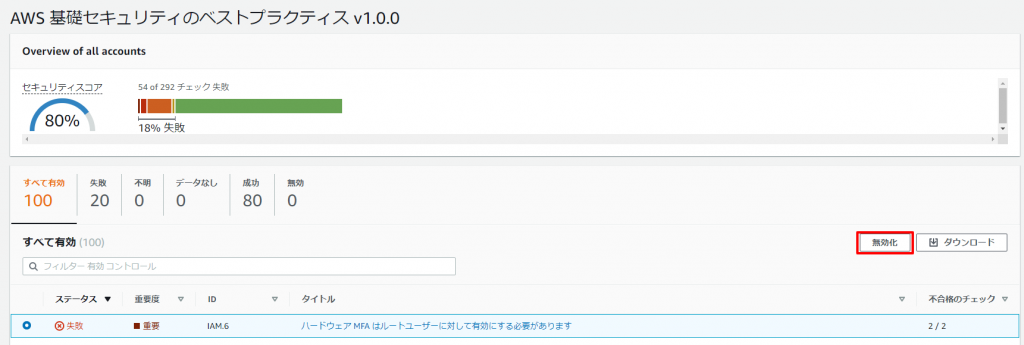

[セキュリティー基準]-[AWS 基礎セキュリティのベストプラクティス v1.0.0]のスコアは80%となっておりました。

「結果を表示する」をクリックして内容を確認します。

ここではコントロール単位でステータスが表示されます。

内容を選択して、「無効化」ボタンを押すことで、コントロール単位でチェック対象外とすることができます。

次にエラー内容のリンクをクリックします。

すると、コントロール内の項目が表示されます。

項目を選択して、”抑制済み”をクリックする事でコントロール内の一部の項目のみをチェック対象外とすることができます。

コンソールのコントロールステータス画面(コントロール詳細)ではステータスは24時間以内に更新されるのですが、調査結果の画面は90日間更新されなくなった場合に削除されますので、例えば無効に変更したとしても、反映までに(結果が削除されるまでに)かなり時間が要する事となります。