経緯

AWSのSingle Sign-On(SSO)を使用するにあたり、ルートアカウント以外のDirectoryServiceのADをIDソースとする為にルートアカウントのVPCにAD Connectorを配置しました。

設定

ActiveDirectryにAD Connector用のサービスアカウントを追加

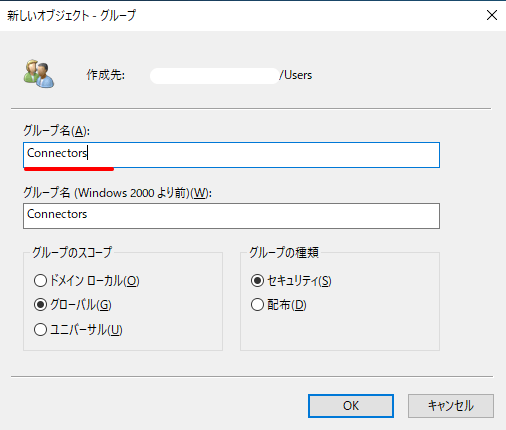

[ActiveDirectory ユーザーとコンピューター]ツールを開き、[Users]を右クリックして、[Connectors]グループを追加します。

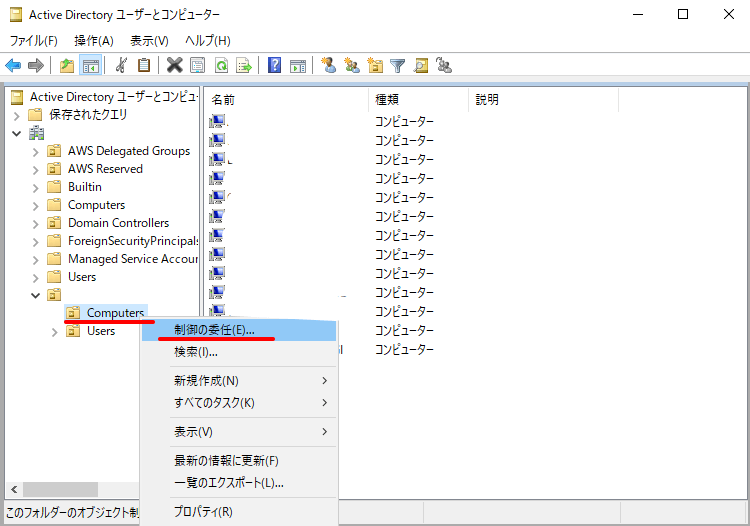

Microsoft AD では、ドメインルートレベルで制御を委任するアクセス権がありません。この場合、制御を委任するには、コンピュータオブジェクトを作成するディレクトリ OU の下にある OU を選択します。

権限をサービスアカウントに委任する

OUを右クリックして「制御の委任」をクリックします。

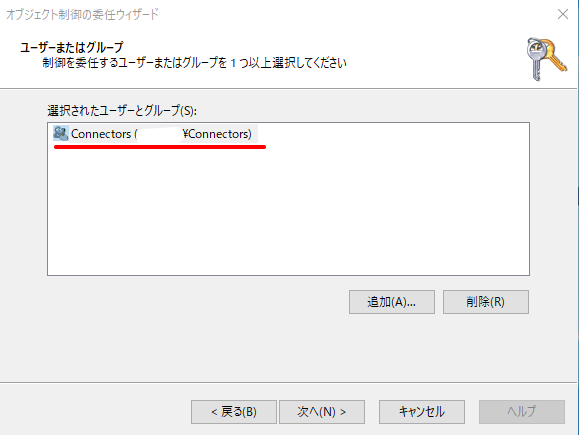

先程作成したConnectorsグループを追加します。

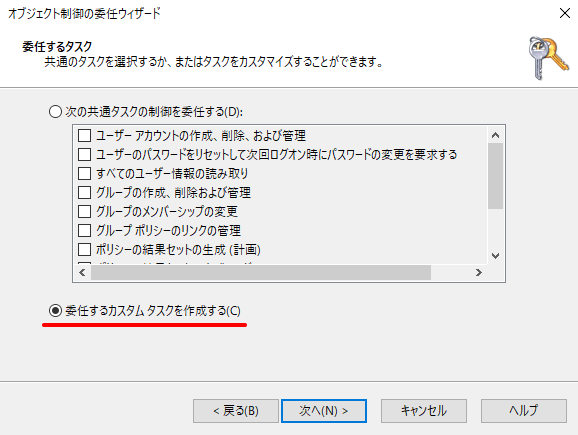

[委任するカスタムタスクを作成する]をチェック

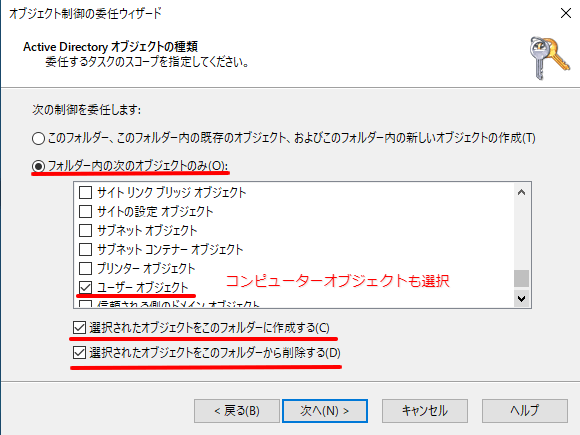

[フォルダー内の次のオブジェクトのみ]を選択して、

- ユーザーオブジェクト

- コンピューターオブジェクト

にチェックをつけます。

また、[選択されたオブジェクトをこのフォルダーに作成する]と[選択されたオブジェクトをこのフォルダーから削除する]にチェックします。

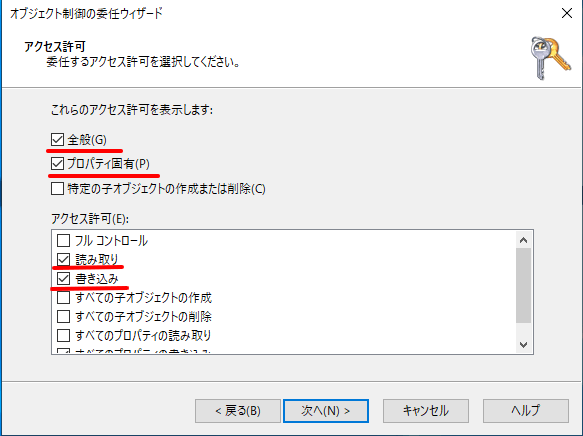

[全般]と[プロパティ固有]にチェックを付け、アクセス許可で[読み取り]と[書き込み]にチェックを付けました。

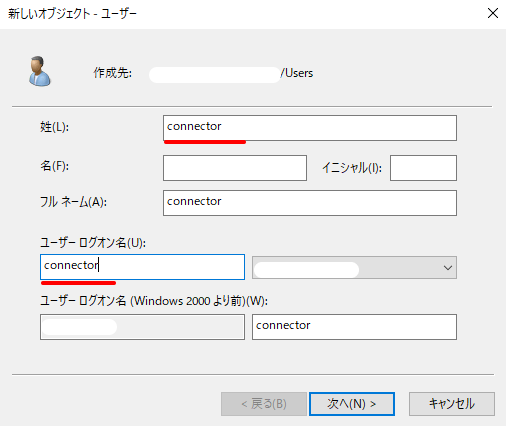

Connectorsグループに割り当てるconnectorユーザーを作成します。

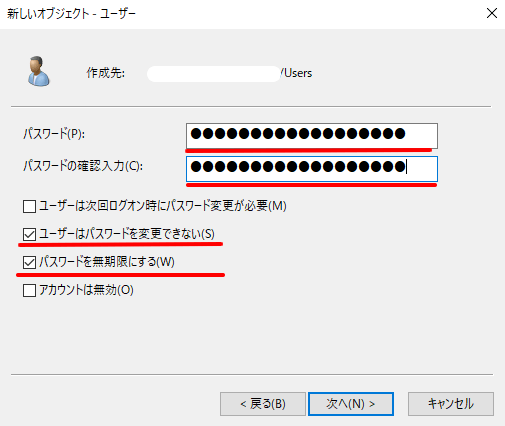

強力なパスワードを設定して、今回は、[ユーザーはパスワードを変更できない][パスワードを無期限にする]にチェックを付けました。(要件により適切な設定してください。)

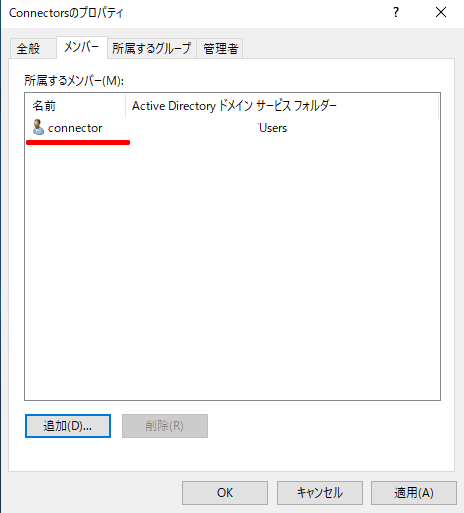

Connectorsグループにconnectorユーザーを追加します。

AD Connectorの作成

[Directory Service]で「ディレクトリのセットアップ」をクリックします。

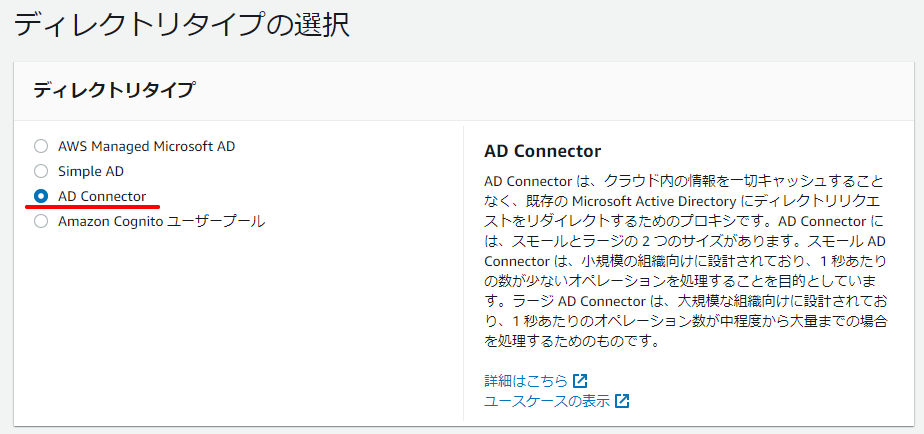

【ディレクトリタイプの選択】

[AD Connector]を選択

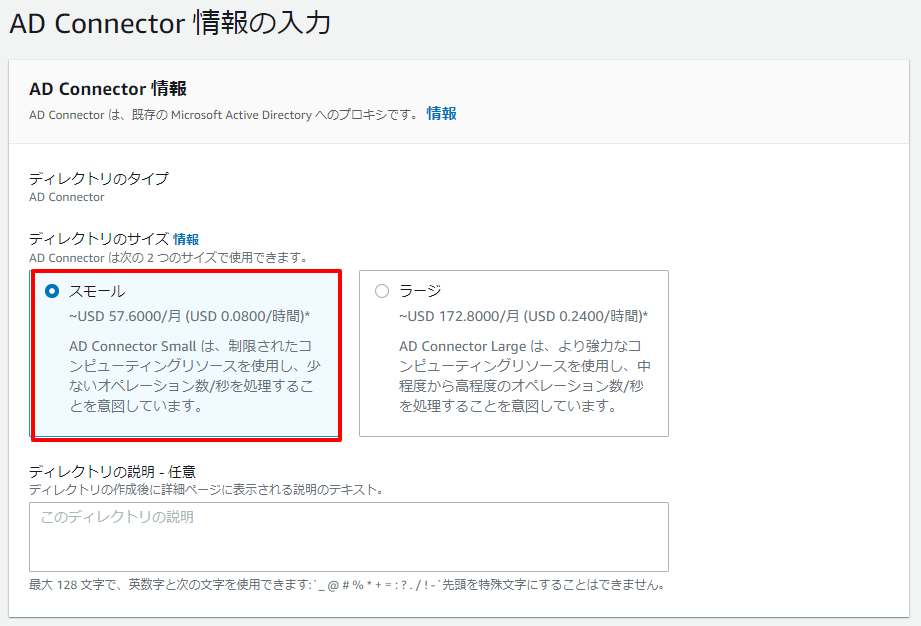

【AD Connector情報の入力】

今回は[スモール]を選択

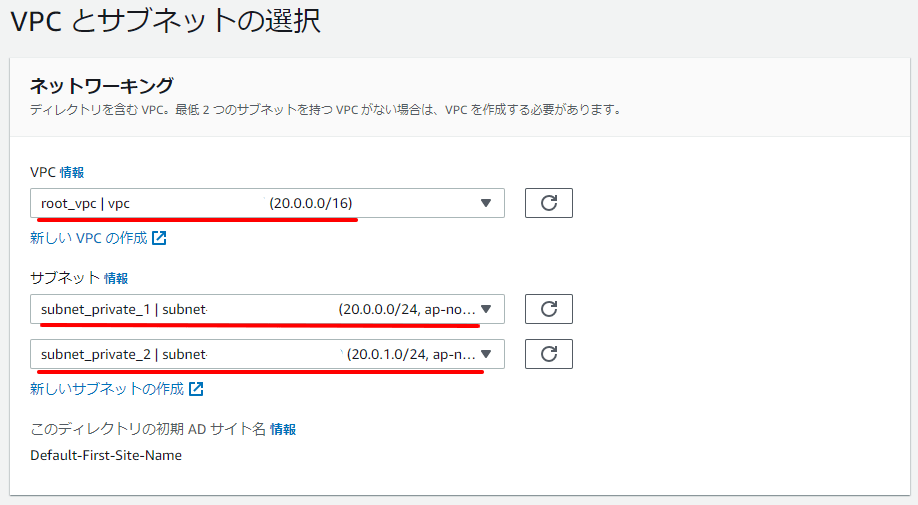

【VPCとサブネットの選択】

AD Connectorを配置する[VPC]と[サブネット]を選択して次へ

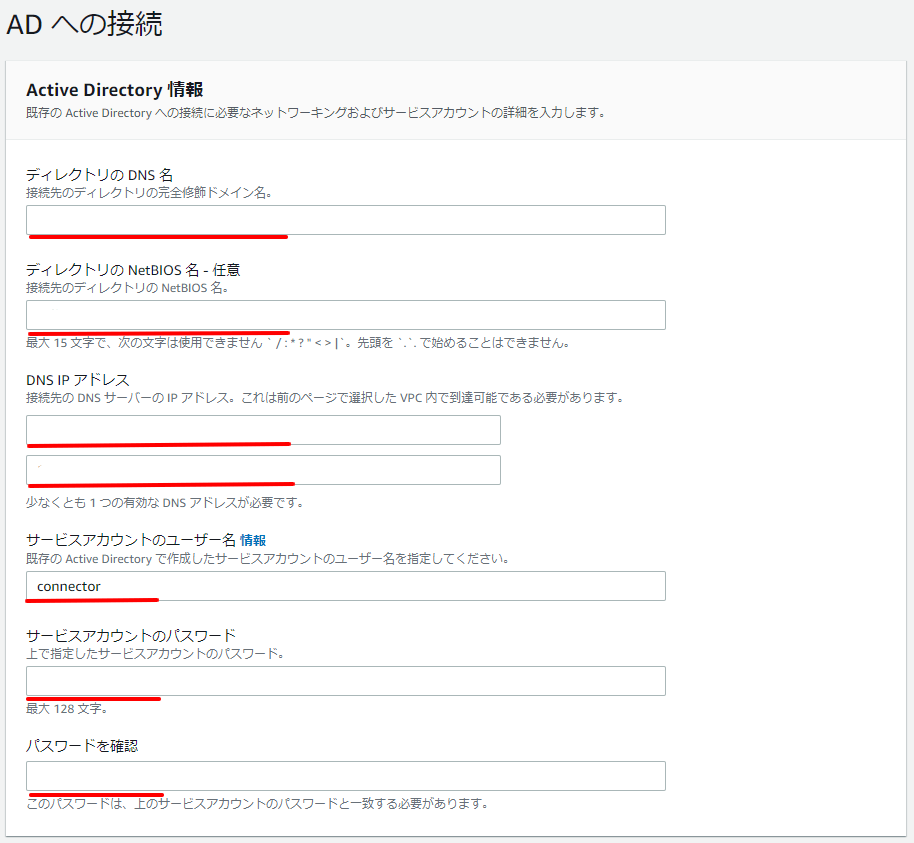

【ADへの接続】

[ディレクトリのDNS名],[ディレクトリNetBIOS名],[DNS IPアドレス]と、作成済みのconnectorユーザーのアカウント情報を入力します。

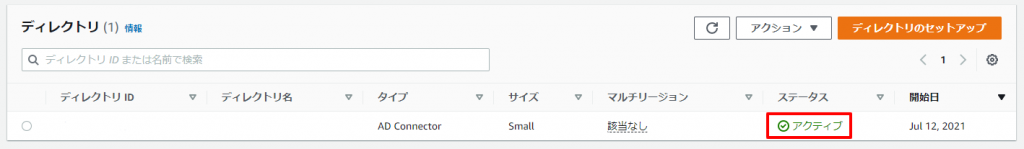

登録後、10分ほどでステータスがアクティブとなり、作成完了しました。

AD Connectorのセキュリティーグループの変更

どのようなセキュリティーグループが作成されているのか確認しました。